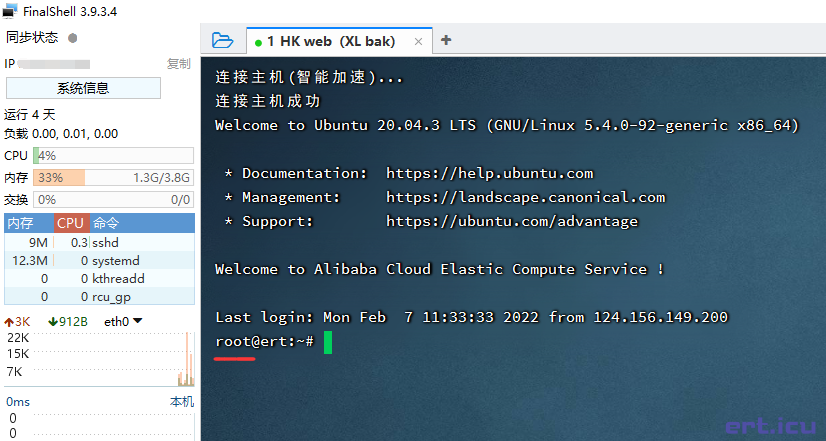

第一步,使用root账户登陆Linux服务器。

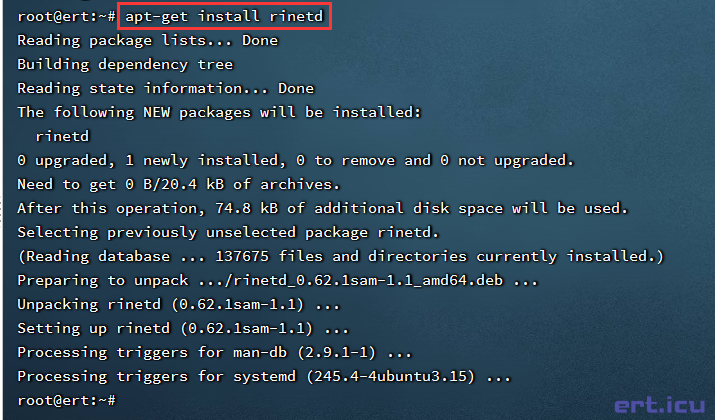

第二步,安装rinetd,命令如下:

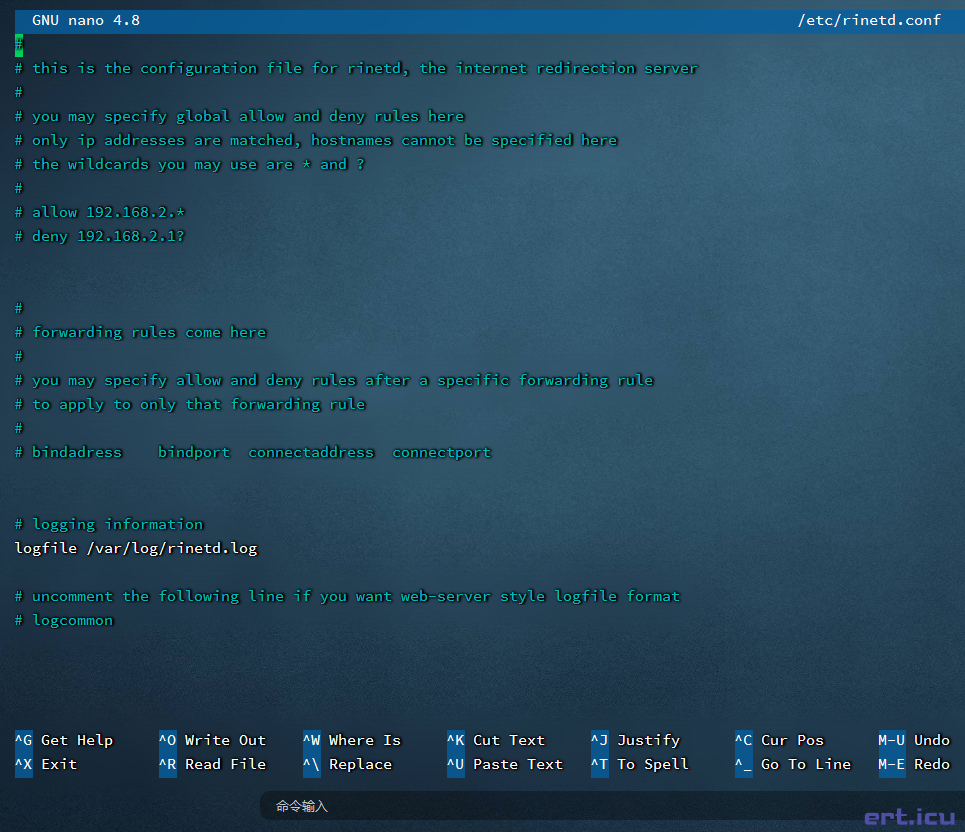

apt-get install rinetd第三步,修改rinetd.conf配置文件,命令如下:

(这里使用的是nano来编辑配置文件,虽然也有vi和vim等其它编辑软件,但是都没有nano对萌新相对友好。Linux系统中nano对标的是Windows系统中的记事本软件。)

nano /etc/rinetd.conf这里是rinetd的配置文件内容,

配置文件转发规则如下:

| 本地监听IP | 本地监听端口 唯一不可重复 |

转发目标IP | 转发目标端口 |

|---|---|---|---|

| 0.0.0.0 | 7777 | asia1.ethermine.org | 5555 |

| 填写0.0.0.0默认 监听本地所有网卡 |

这里填写的端口要在 服务器防火墙管理页中放行 |

把本地监听到的信息 转发给哪个服务器 |

目标服务器的 服务端口 |

具体写法为:

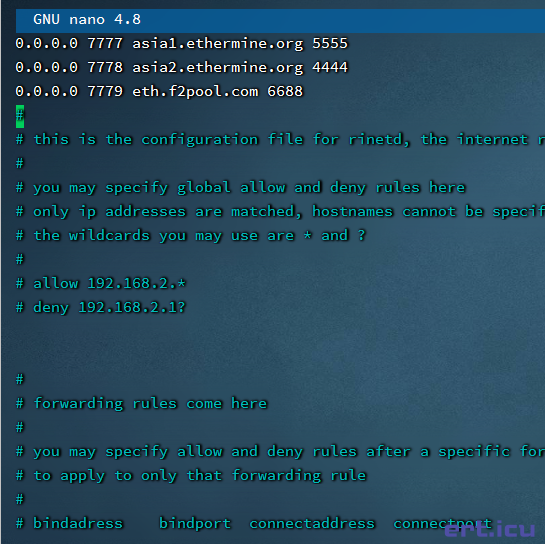

0.0.0.0 7777 asia1.ethermine.org 5555每一组参数中间使用小写空格隔开。如果需要多个转发,也可以多行配置。如下:

0.0.0.0 7777 asia1.ethermine.org 5555

0.0.0.0 7778 asia2.ethermine.org 4444

0.0.0.0 7779 eth.f2pool.com 6688直接打几个回车,并通过键盘的上键调整光标到对应位置,依次输入规则即可。

nano命令的使用

打开文件:

nano /etc/rinetd.conf如果目标文件不存在,系统会自动在该位置新建一个该名字的文件。

文件编辑:

使用键盘的上 下 左 右对光标进行移动,移动到指定位置以后,直接输入即可。

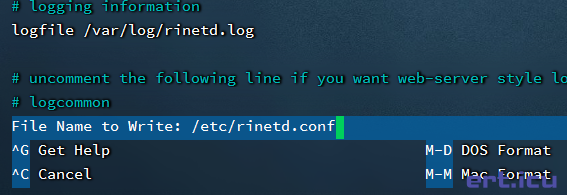

保存文件:

Ctrl + oCTRL+英文键o,如果文件发生了更改,会弹出提示,询问文件保存位置,我们不需要进行修改,直接回车即可。如果不想保存可以按Ctrl + C键取消保存。

退出编辑

Ctrl + x如果文件保存完了,输入这一步,会直接回到命令行模式,如果文件没有保存,按完这命令以后,会提示是否进行保存,输入Y然后提示保存位置再按一遍回车即可保存,即可保存并退出。输入N为不保存退出。取消的话,可以按Ctrl + C键退回编辑模式。

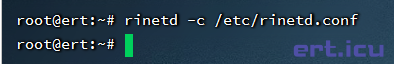

到这里,我们的转发规则就写完了。现在只需要一条命令,便可以启动转发功能。

rinetd -c /etc/rinetd.conf如果命令运行正确,则不会出现任何提示。

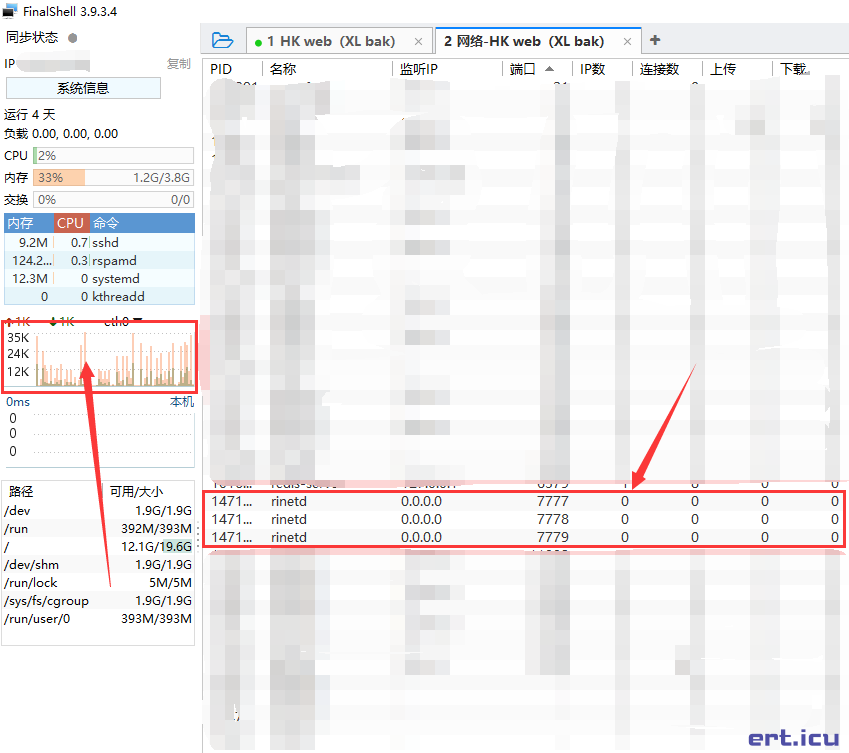

我们可以通过单击finalshell的网络选项(需要专业版支持,以及ss命令netstat命令)来查看rinetd的运行情况。

到这里,我们在工具软件中将网络地址指向到我们的服务器公网IP+:端口,就可以利用rinetd的转发规则直接访问另一台服务器的对应端口了。

格式为:

123.123.123.123:7777请将123.123.123.123替换在自己的服务器公网IP,将7777替换成自己设置的本地监听端口。

秒级快速重启rinetd

在rinetd转发过程中,难免需要对转发规则进行修改,或是增加规则,或者减少规则,或是修改规则。

修改的方法,也是很简单,执行nano /etc/rinetd.conf命令,增减修改对应的数据即可。

但是修改过后还需要结束rinetd进程再重新启动rinetd进程,这样对于新手来说就比较麻烦,而且,中断转发规则的时间也会比较长。

在这里教大家一个方法,可以在修改完配置文件以后,以秒级快速重启rinetd服务。

首先,我们将目录退回到根目录。命令如下:

cd运行完上面的命令后,我们可以看到命令行退回到了服务器的根目录,其中*****为你的服务器名字,格式如下:

root@*****:~#我们新建一个rinetd.sh的文件,命令如下:

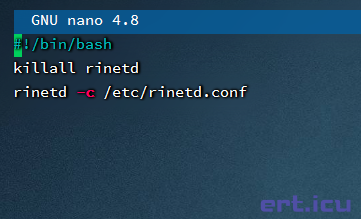

nano rinetd.sh文件内容如下:

#!/bin/bash

killall rinetd

rinetd -c /etc/rinetd.confCtrl + o回车保存。

Ctrl + x回车退出。

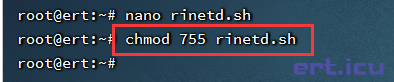

退出编辑状态以后,使用如下命令为rinetd.sh设置可执行权限:

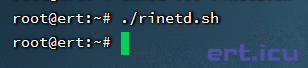

chmod 755 rinetd.shsh程序的运行命令如下:

./rinetd.sh执行完成后,不会有任何提示。

但是我们可以通过查看网络中对应的端口,进行查看。

这个命令适配于Ubuntu 20.04 server版,如果killall命令不可用,可以将代码中的killall替换成pkill即可。

开启对应的防火墙以后,就可以进行转发了。这个转发只看目标端口协议,如果目标端口协议是TCP的,工具软件中就使用TCP连接,如果目标端口协议是SSL的,工具软件中就使用SSL连接即可。rinetd的转发,是无条件转发,不查看协议等内容,也就不存在遭受CC攻击等风险,但DDOS攻击还是受影响的。所以,尽量保护好你的中转IP。